Struts2 001

创始人

2025-05-30 03:09:33

0x00 前言

针对Struts2 系列漏洞进行记录,之前可能零零散散的看了一下,但是没有进行系统的记录,所以从头进行记录。

Demo是直接使用大佬们搭建好的,为了节约一下搭建环境的时间。

0x01 环境

Demo地址:https://github.com/xhycccc/Struts2-Vuln-Demo

配置好Tomcat之后启动:

0x02 漏洞复现

通过测试payload:%{1+1}

0x03 漏洞分析

1.调用链

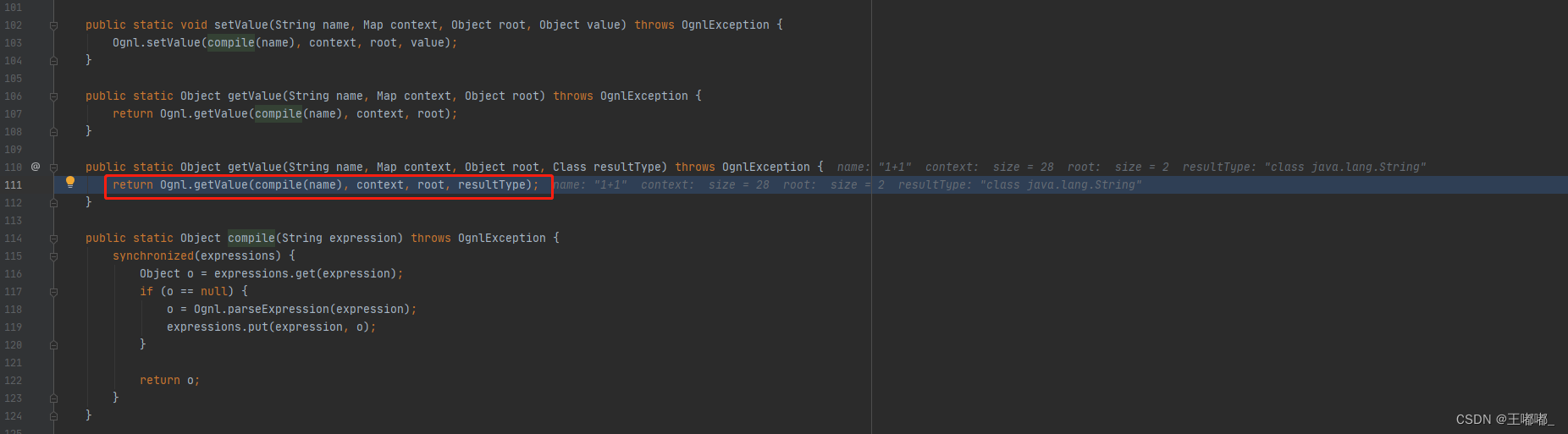

getValue:333, Ognl (ognl)

getValue:192, OgnlUtil (com.opensymphony.xwork2.util)

findValue:244, OgnlValueStack (com.opensymphony.xwork2.util)

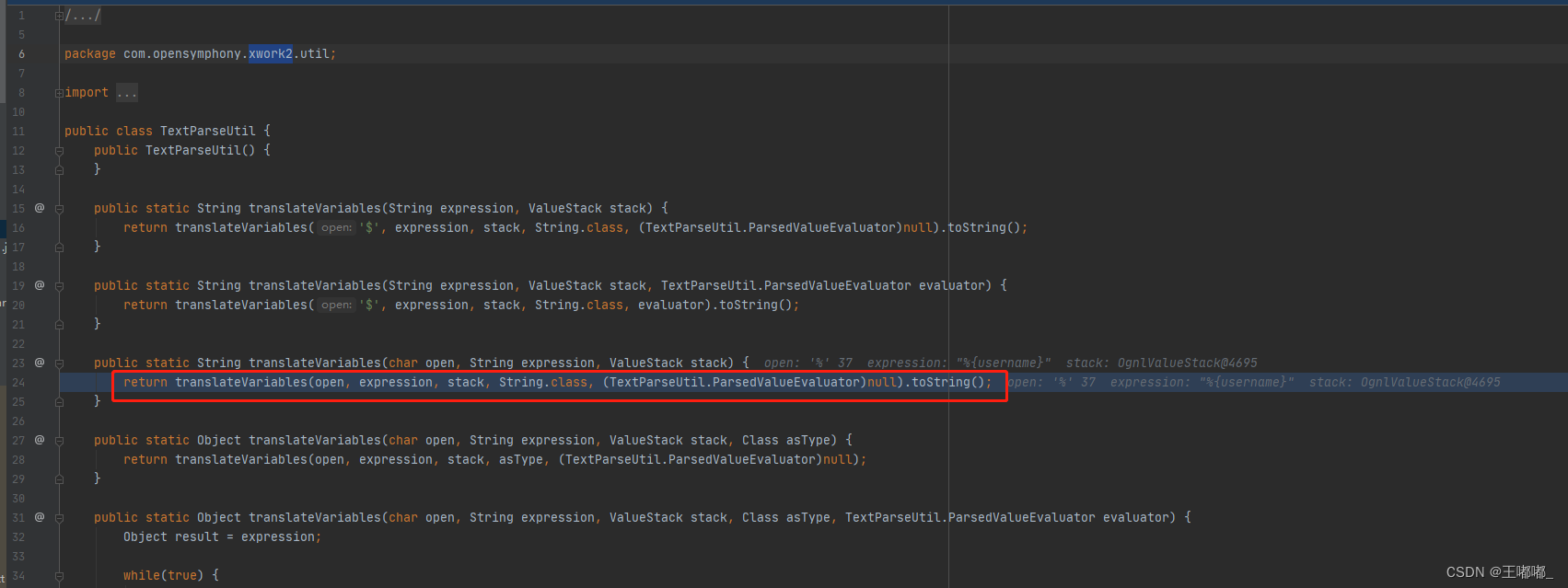

translateVariables:123, TextParseUtil (com.opensymphony.xwork2.util)

translateVariables:72, TextParseUtil (com.opensymphony.xwork2.util)

findValue:303, Component (org.apache.struts2.components)

evaluateParams:680, UIBean (org.apache.struts2.components)

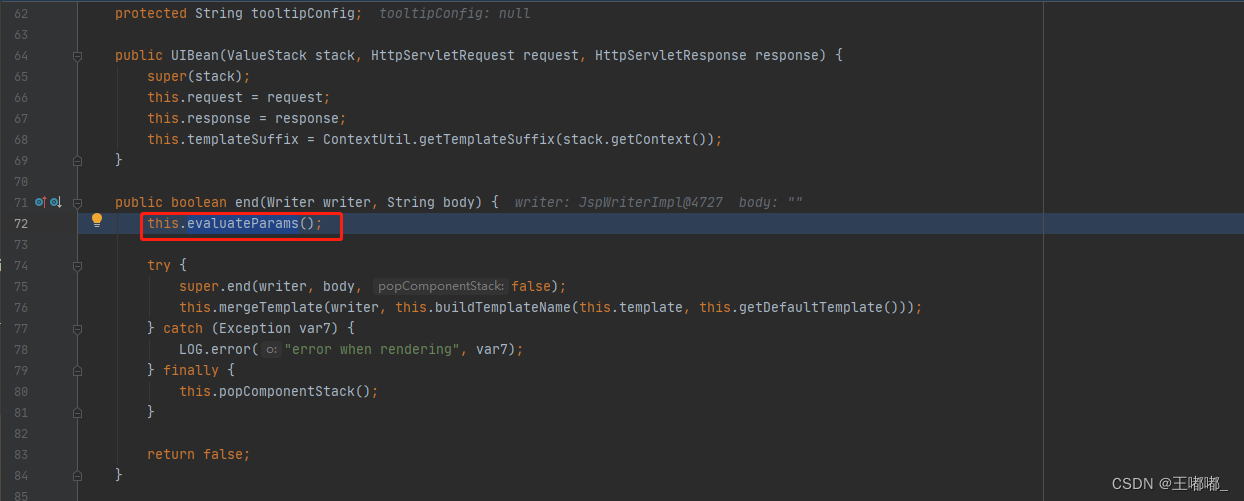

end:450, UIBean (org.apache.struts2.components)

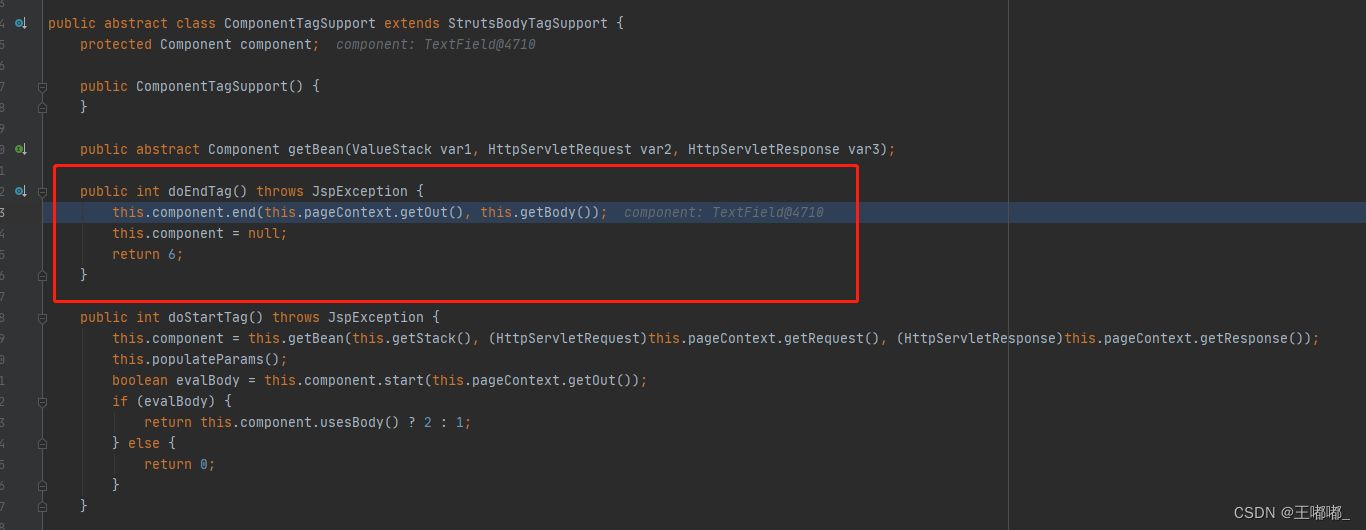

doEndTag:36, ComponentTagSupport (org.apache.struts2.views.jsp)

2.漏洞分析

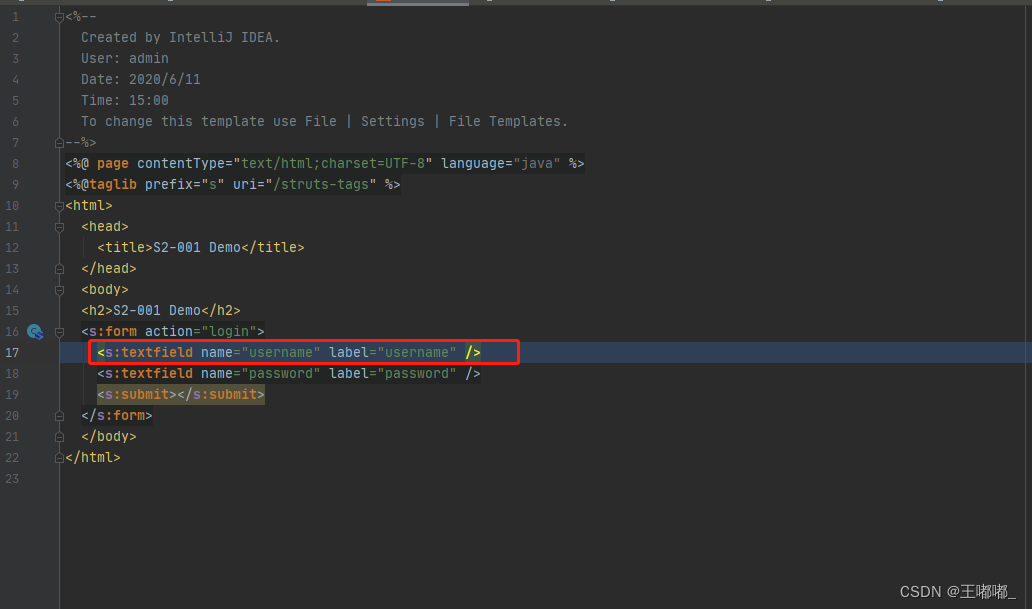

入口是在username,因为我们的测试也是从username进行的。

调用this.component.end

通过调用evaluateParams来处理jsp的动态数据

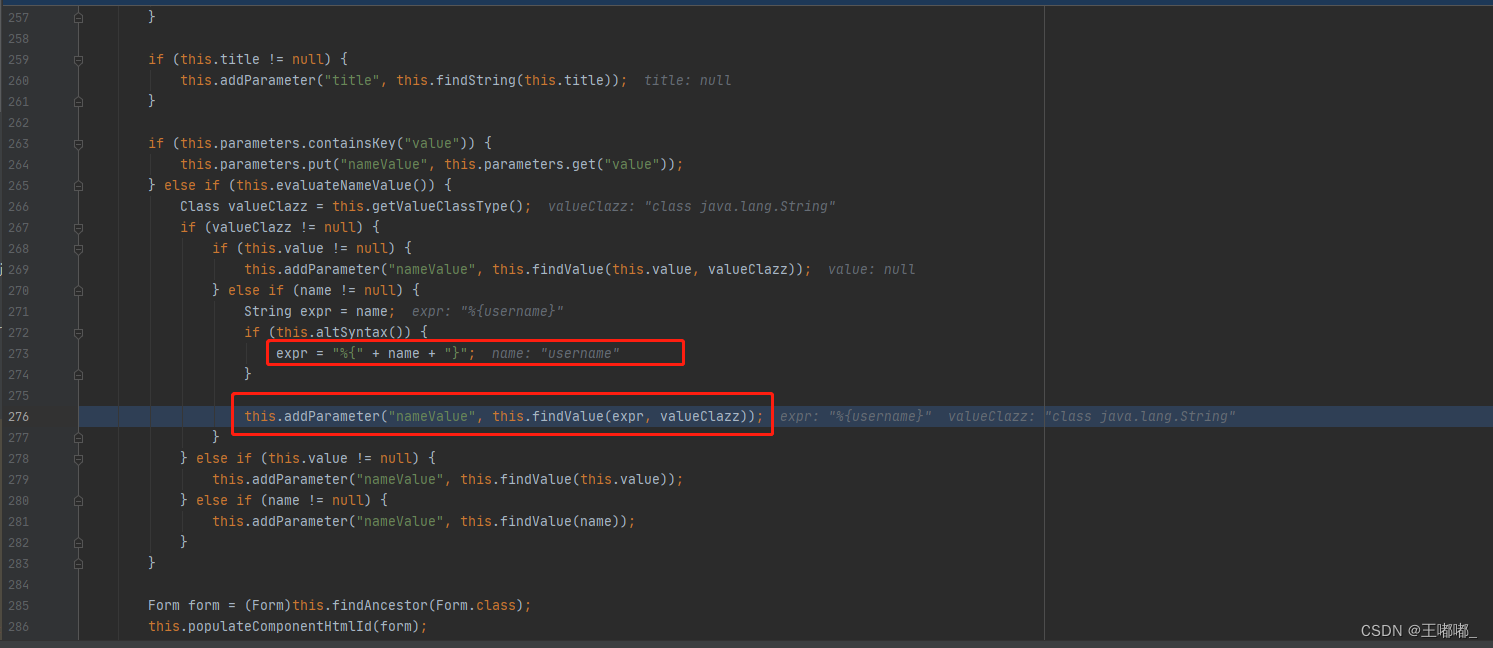

解析nameValue:this.addParameter

解析nameValue:this.addParameter

调用TextParseUtil.translateVariables,也就是xwork2中的方法,这里就会针对ognl进行处理,那么也就是说如果找到了这个的调用位置,也就是发现了Ognl的相关漏洞

循环解析Ognl

,这里是直接调用了Ognl.getValue进行了ognl解析

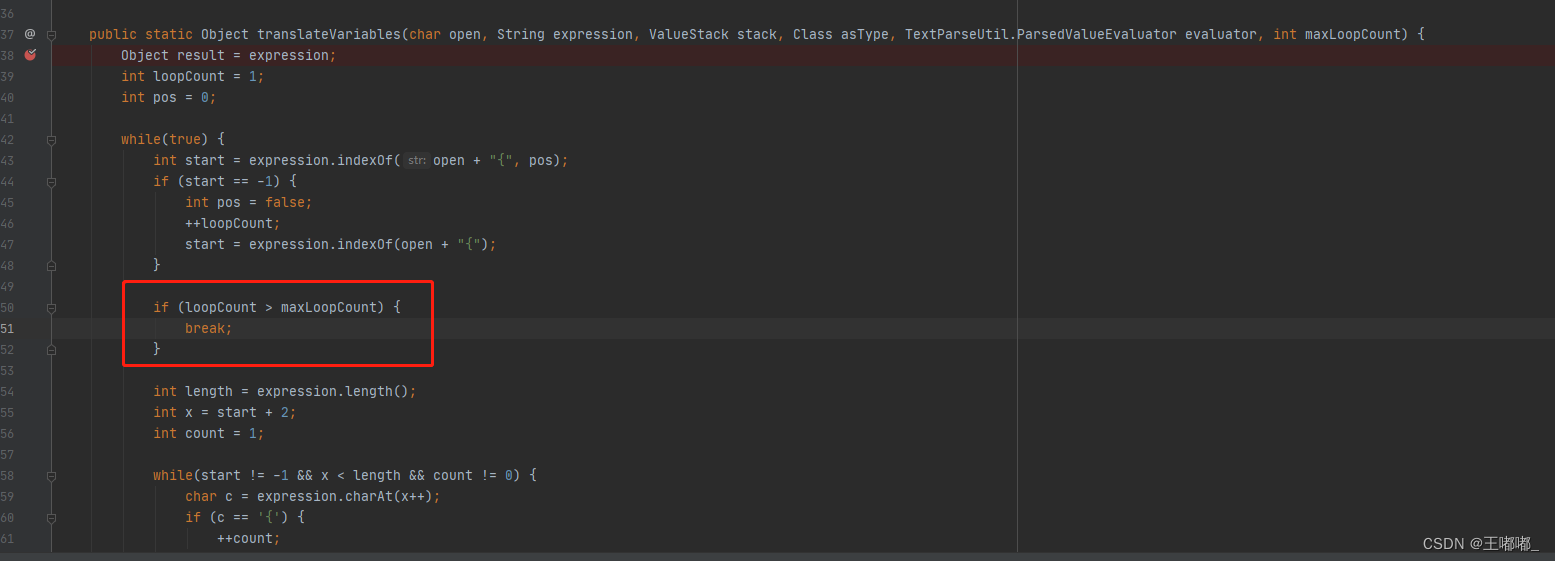

0x04 修复方式

在2.04中,通过判断抛出了循环,不再进行解析

以上

相关内容

热门资讯

考试反思【精选5篇】

考试反思 篇一近期的一次考试结束后,我开始反思自己的考试经历,并思考如何提高自己的考试成绩。通过深入...

08年常州市中考优秀作文《告...

08年常州市中考优秀作文《告别英雄》 篇一告别英雄我国有许多英雄,他们为国家和人民做出了巨大的贡献。...

开在心中的花朵中考作文

开在心中的花朵中考作文 无论在学习、工作或是生活中,许多人都有过写作文的经历,对作文都不陌生吧,借...

上海热带风暴水上乐园一日狂欢...

上海热带风暴水上乐园一日狂欢-初二-说明文 篇一上海热带风暴水上乐园是一家位于上海的大型水上乐园,是...

28人2.5亿元存银行不翼而飞...

每经编辑|程鹏 据极目新闻报道,7月15日上午,“2.5亿存款不翼而飞”涉案储户起诉三家银行案在广...